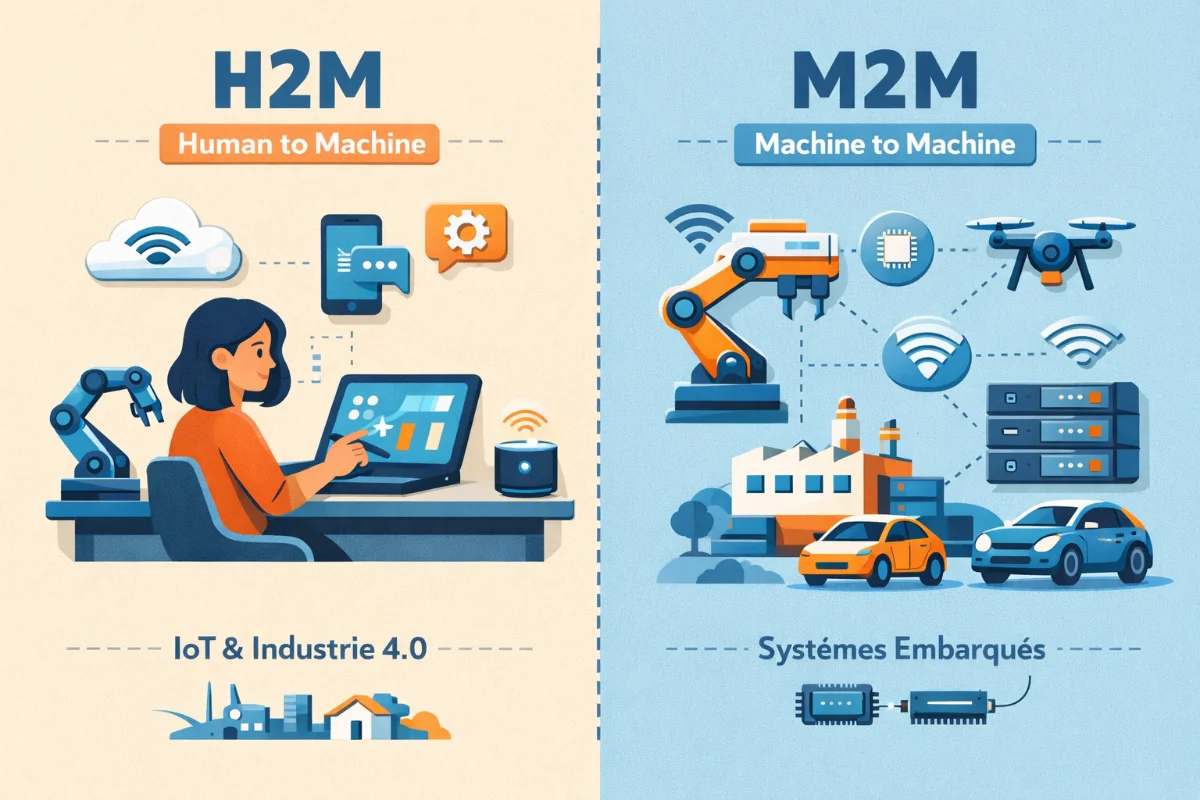

H2M et M2M

Human-to-Machine et Machine-to-Machine : deux paradigmes fondamentaux de la communication numérique moderne, de l’IoT à l’industrie 4.0

H2M — Human-to-Machine

Le H2M (Human-to-Machine) désigne toute interaction dans laquelle un être humain envoie des commandes ou des données à une machine, ou reçoit des informations de celle-ci. L’humain est l’initiateur, la machine est l’exécutant ou la source d’information.

On parle de H2M dès qu’un opérateur configure un automate depuis une IHM (Interface Homme-Machine), qu’un technicien clique sur un bouton d’interface SCADA, ou qu’un utilisateur parle à un assistant vocal. Dans tous ces cas, l’intention et la décision viennent de l’humain.

Exemples concrets de H2M

Le H2M est omniprésent dans notre quotidien industriel et grand public. Un technicien qui règle un variateur de fréquence sur son écran, un conducteur qui interagit avec le multimédia de sa voiture, un chirurgien qui pilote un bras robotique, un utilisateur qui interroge son assistant vocal : dans tous ces cas, l’intention vient de l’humain.

Industrie et SCADA

Supervision de lignes de production, configuration d’automates programmables (PLC/API), tableaux de bord de contrôle-commande en temps réel.

Grand public

Assistants vocaux (Alexa, Google), distributeurs automatiques, bornes interactives, applications mobiles connectées à des objets.

Médical

Interfaces de pilotage de robots chirurgicaux, terminaux de saisie patient, moniteurs de paramètres vitaux avec alertes opérateur.

Transport

Systèmes embarqués de navigation, commandes de conduite assistée, interfaces de gestion de flotte pour opérateurs logistiques.

M2M — Machine-to-Machine

Le M2M (Machine-to-Machine) désigne toute communication automatisée entre deux machines ou plus, sans intervention humaine directe. Les machines échangent des données de façon autonome, selon des protocoles définis, pour accomplir une tâche ou déclencher une action.

C’est le socle technologique de l’Internet des Objets (IoT). Un capteur de température qui envoie ses relevés toutes les 30 secondes à un serveur, une voiture connectée qui transmet sa position au centre logistique, un compteur Linky qui reporte sa consommation à Enedis : aucun humain n’est dans la boucle d’échange.

Les protocoles du M2M

La communication M2M s’appuie sur des protocoles légers adaptés aux contraintes des objets embarqués. Les plus utilisés sont MQTT (publish/subscribe, idéal IoT bas débit), CoAP (basé UDP, pour réseaux contraints), et les protocoles réseau spécialisés comme LoRaWAN (longue portée, faible consommation), NB-IoT ou LTE-M.

Industrie 4.0

Robots auto-coordonnés, machines CNC remontant leurs états au MES, maintenance prédictive par capteurs vibratoires.

Smart City

Compteurs d’eau et d’électricité communicants, feux adaptatifs, capteurs de qualité de l’air vers plateformes open data.

Transport connecté

Télématique OBD-II, suivi de flotte temps réel, communication V2V (vehicle-to-vehicle), péage automatique.

Agriculture intelligente

Sondes d’humidité déclenchant l’irrigation, stations météo agricoles envoyant alertes gel, drones cartographiant les champs.

H2M vs M2M : les différences clés

H2M — Human to Machine

- L’humain initie l’interaction

- Nécessite une interface (écran, clavier, voix)

- Temps de réponse adapté à la perception humaine

- Objectif : rendre la machine utilisable

- Latence : 100 ms à quelques secondes

- Exemples : IHM SCADA, app mobile, assistant vocal

M2M — Machine to Machine

- Aucune intervention humaine directe

- Communication automatisée et continue

- Temps de réponse en millisecondes

- Objectif : efficacité, scalabilité, autonomie

- Volumes de données massifs (Big Data IoT)

- Exemples : capteurs IoT, télérelève, V2V

| Critère | H2M | M2M |

|---|---|---|

| Initiateur | Humain | Machine / Algorithme |

| Interface requise | Oui (IHM, écran, voix) | Non (protocole machine) |

| Fréquence | À la demande | Continue / périodique |

| Volume de données | Modéré | Potentiellement massif |

| Latence attendue | 100 ms — quelques secondes | Quelques ms à quelques secondes |

| Protocoles typiques | HTTP, REST, WebSocket | MQTT, CoAP, AMQP, LoRaWAN |

| Sécurité | Authentification utilisateur | Certificats machine, PKI, TLS |

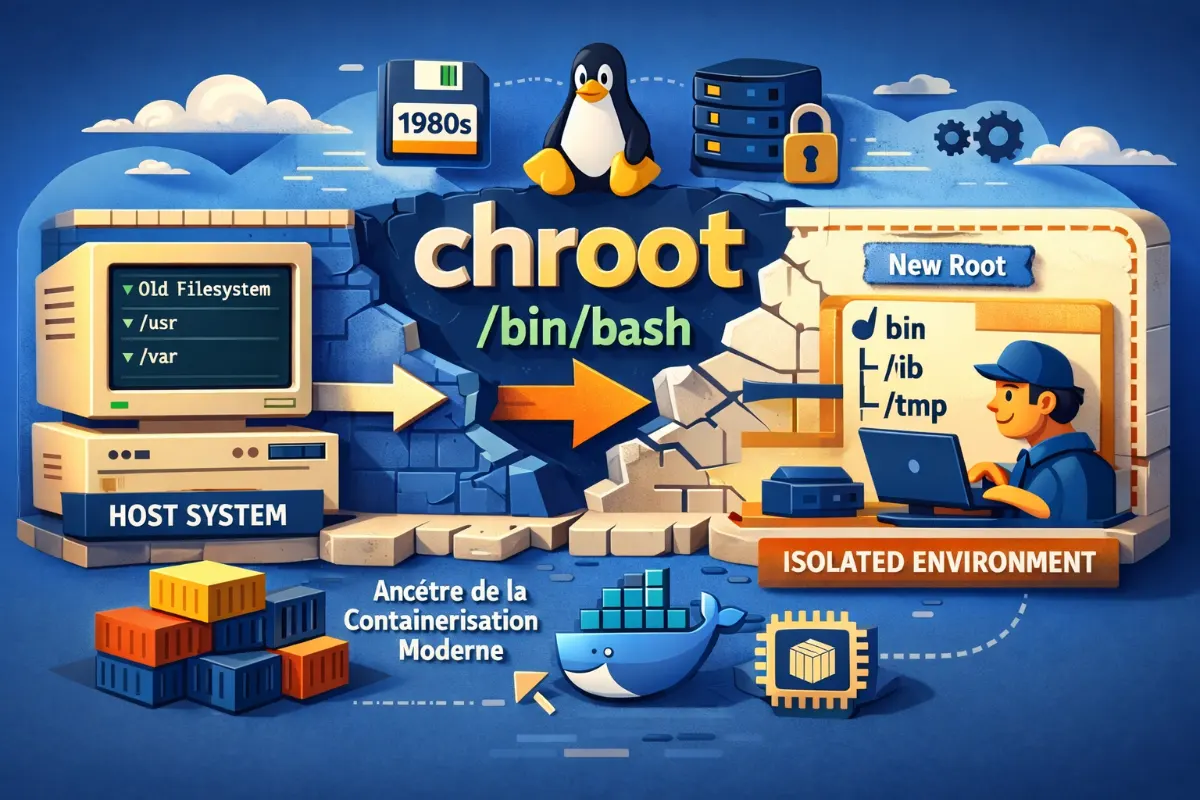

H2M + M2M : deux couches complémentaires

Dans les systèmes modernes, H2M et M2M ne s’opposent pas : ils se superposent. Un système IoT industriel typique repose sur une couche M2M pour collecter et traiter automatiquement les données de milliers de capteurs, puis expose une couche H2M pour que les opérateurs humains puissent visualiser, configurer et intervenir si nécessaire.

La tendance actuelle est à l’effacement de la frontière entre les deux paradigmes. Les systèmes de jumeau numérique (Digital Twin) en sont l’illustration parfaite : le M2M alimente en temps réel un modèle numérique de l’objet physique, que l’humain supervise et modifie via une interface H2M riche et immersive. L’humain garde le contrôle, la machine gère l’échelle.

Sécurité : deux surfaces d’attaque différentes

H2M et M2M n’ont pas les mêmes vulnérabilités. En H2M, les vecteurs classiques sont le phishing et l’ingénierie sociale visant l’opérateur. En M2M, les risques portent sur l’usurpation d’identité de machines (spoofing), l’interception de données (man-in-the-middle) et les botnets d’objets (type Mirai).

| Aspect sécurité | H2M | M2M |

|---|---|---|

| Authentification | Login / MFA utilisateur | Certificats X.509, tokens JWT |

| Chiffrement | TLS / HTTPS | TLS, DTLS (UDP/CoAP) |

| Vecteur d’attaque | Phishing, fausse IHM | Firmware compromis, spoofing |

| Mise à jour | Patch navigateur / app | OTA (Over-The-Air updates) |

| Norme de référence | OWASP Top 10 | ETSI EN 303 645, IEC 62443 |

Conclusion

Le H2M et le M2M représentent les deux faces d’un même monde connecté. L’un place l’humain au centre de la relation avec la technologie, l’autre automatise la communication pour atteindre une échelle impossible à piloter manuellement. Ensemble, ils forment l’ossature de l’IoT, de l’industrie 4.0 et des villes intelligentes.

Comprendre leurs différences architecturales, protocolaires et sécuritaires est essentiel pour tout ingénieur système, développeur embarqué ou architecte réseau travaillant sur des projets connectés modernes.